コンピュータ

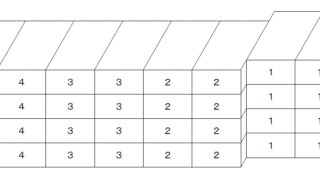

コンピュータ LibreOffice 25.8 で問題発生

LibreOffice がバージョンアップするたびに,私にとっては問題だらけで嫌になるのですが,今回の 25.8 へのバージョンアップでもやらかしてくれました.※ 今回は Writer のみになります.他にも問題が有ればここにまとめていきま...

コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

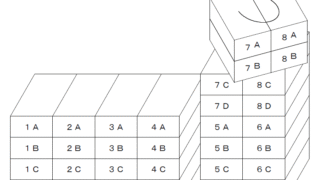

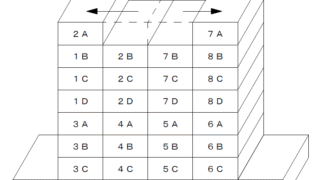

コンピュータ  ゲーム

ゲーム  ゲーム

ゲーム  ゲーム

ゲーム  ゲーム

ゲーム  ゲーム

ゲーム